Техническая защита информации в локальных и глобальных сетях

Современные методы обработки информации предполагают как совместную работу с ней, так и обмен информацией в локальных сетях организации и глобальных сетях, в том числе в сетях международного обмена. Техническая защита информации в локальных и глобальных сетях представляет собой принятие технических мер, направленных на борьбу с угрозами:

- неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий;

- утечки, перехвата, съема, копирования, хищения, разглашения информации ограниченного доступа;

- блокировками доступа к информации.

Основными методами защиты информации являются:

- Криптографическая защита информации.

- Межсетевое экранирование

- Защита от компьютерных вирусов.

- Управление доступом.

- Средства активного аудита сетей.

- Оперативная установка исправлений для прикладных, служебных программ и операционных систем.

Криптографические способы и средства защиты информации

Основными криптографическими способами защиты информации в сетях являются:

- шифрование с помощью защищённых протоколов (https – TLS, IPsec и т.д.);

- аутентификация с использованием электронной подписи, сертификатов;

- защищенная электронная почта;

- применение виртуальных частных сетей VPN.

Шифрование с помощью защищённых протоколов

Область криптографической защиты информации попадает под действие регулирования ФСБ России. Нормативными документами ФСБ по криптозащите являются:

- Приказ ФСБ России от 27 декабря 2011 г. № 796 «Об утверждении требований к средствам электронной подписи и требований к средствам УЦ»;

- Приказ ФСБ России от 27 декабря 2011 г. № 795 «Об утверждении Требований к форме квалифицированного сертификата ключа проверки электронной подписи»;

- методические рекомендации по обеспечению с помощью криптографических средств безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств автоматизации. Утверждены руководством 8 Центра ФСБ России 21 февраля 2008 г. № 149/5-144.

В соответствии с приказом устанавливается шесть классов – КС1, КС2, КС3, КВ1, КВ2, КА1, определяющих иерархию уровней криптографической защиты информации с помощью электронной подписи.

В них определены шесть основных типов нарушителей: с Н1 по Н6. В зависимости от типа нарушителя различают шесть уровней КС1, КС2, КС3, КВ1, КВ2, КА1 криптографической защиты персональных данных, определенных в порядке возрастания количества и жесткости предъявляемых к криптографическим средствам требований, и, соответственно, шесть классов криптографических средств, также обозначаемых через КС1, КС2, КС3, КВ1, КВ2, КА1. А также три уровня КС, КВ, КА специальной защиты от утечки по каналам побочных излучений и наводок при защите персональных данных с использованием криптографических средств.

Согласно ГОСТ 28147-89, шифрование - это процесс зашифрования или расшифрования. Ключ шифрования - секретная информация, используемая криптографическим алгоритмом при шифровании/расшифровке сообщений, постановке и проверке цифровой подписи, вычислении кодов аутентичности. Криптографические ключи различаются согласно алгоритмам, в которых они используются.

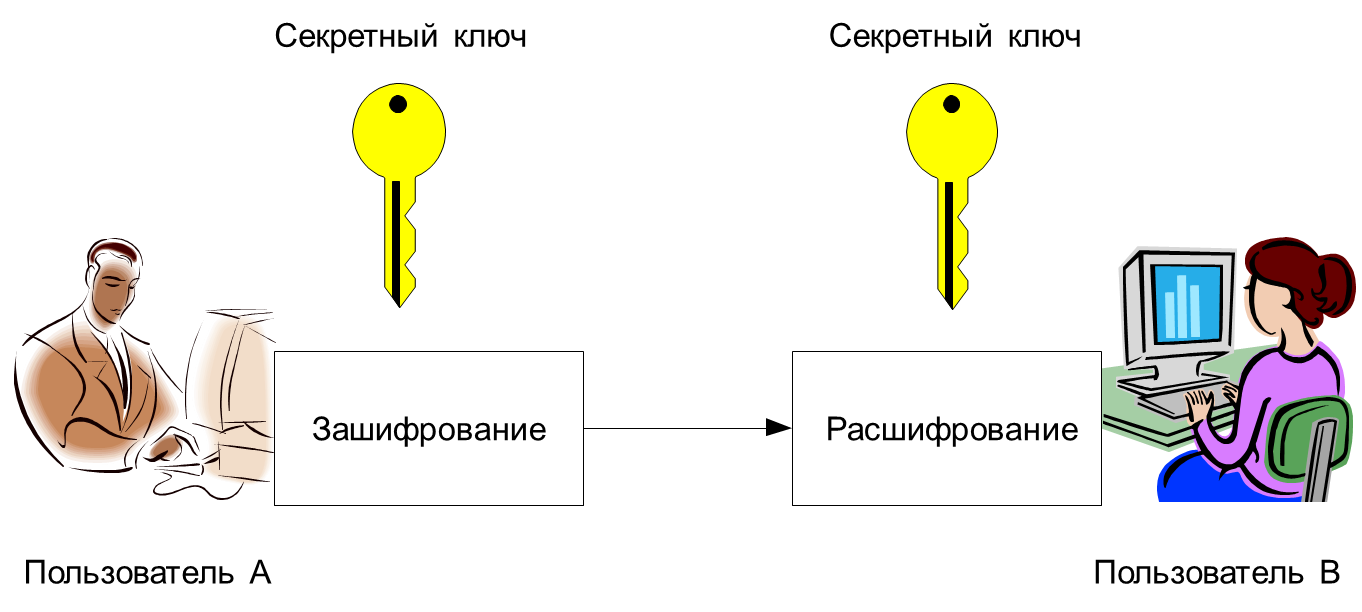

- Симметричное шифрование: для зашифрования и расшифрования используется один и тот же ключ. С одной стороны, это обеспечивает более высокую конфиденциальность сообщений, с другой стороны, создаёт проблемы распространения ключей в системах с большим количеством пользователей.

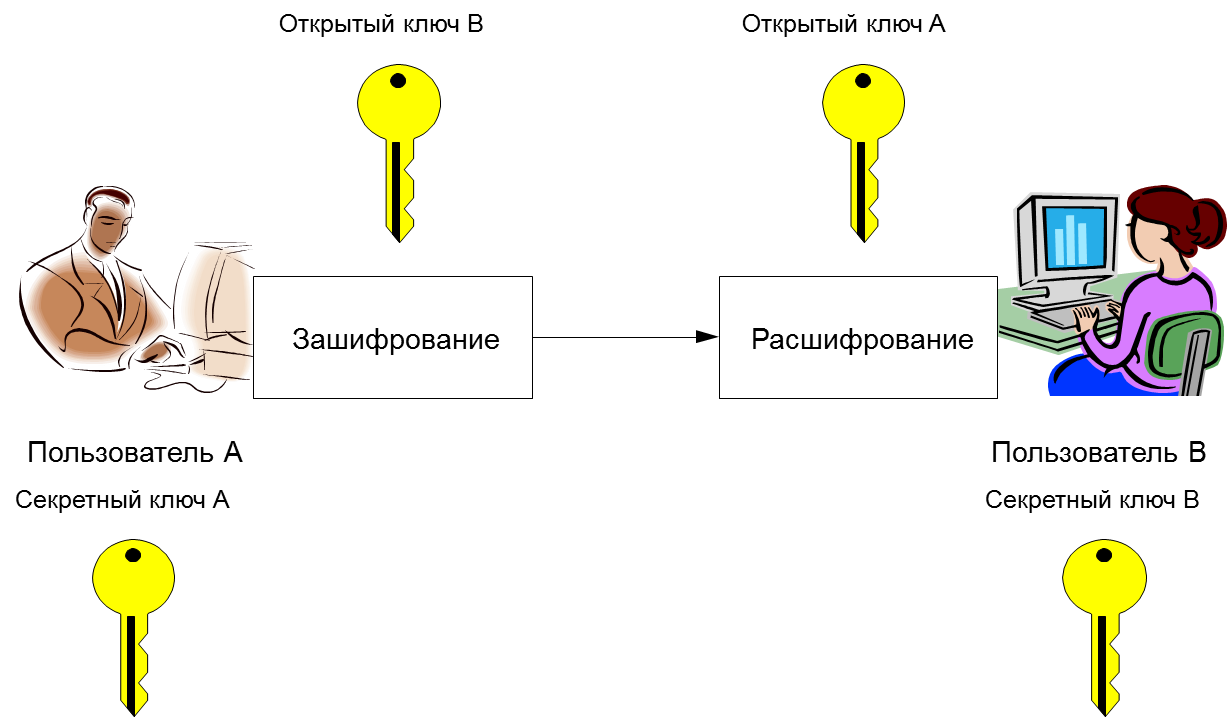

- Асимметричное шифрование: для зашифрования используется один ключ (открытый), а для расшифрования другой (закрытый, секретный). Данный вид шифрования также называют шифрованием с открытым ключом.

Считается, что к достоинствам симметричного шифрования относится простота его реализации и более высокая скорость работы. К недостаткам относится проблемы с обеспечением безопасности пароля, а также с безопасным методом его распространения и оповещением на случай компрометации пароля.

Закрытый ключ - ключ, известный только своему владельцу. Только сохранение пользователем в тайне своего закрытого ключа гарантирует невозможность подделки злоумышленником документа и цифровой подписи от имени заверяющего.

Открытый ключ - ключ, который может быть опубликован и используется для проверки подлинности подписанного документа, а также для предупреждения мошенничества со стороны заверяющего лица в виде отказа его от подписи документа. Открытый ключ подписи вычисляется, как значение некоторой функции от закрытого ключа, но знание открытого ключа не дает возможности определить закрытый ключ.

Асимметричное шифрование позволяет распространять ключ по сети, так как без второго ключа невозможно получить исходное сообщение. На этом принципе основан протокол SSL, который позволяет легко установить безопасное соединение с пользователями в силу того, что закрытый ключ (пароль) хранится только на стороне сервера.

Схема использования симметричного метода:

Асимметричный метод:

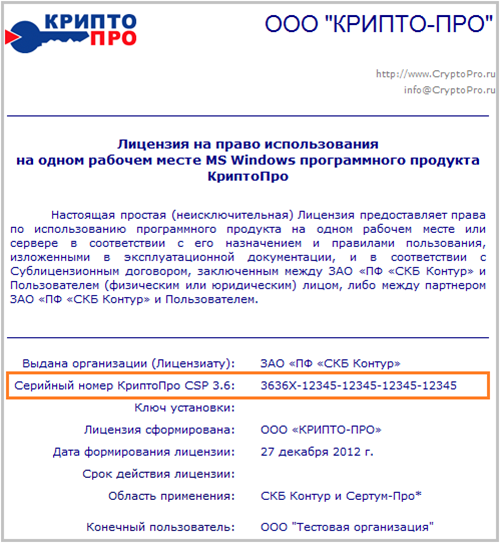

Cредство криптозащиты информации КриптоПро CSP

Рассмотрим средство криптозащиты информации КриптоПро CSP. Криптопровайдер КриптоПро CSP предназначен для:

- авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной подписи (ЭП) в соответствии с отечественными стандартами ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012 (с использованием ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012);

- обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89;

- обеспечения аутентичности, конфиденциальности и имитозащиты соединений по протоколу TLS;

- контроля целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений правильности функционирования;

- управления ключевыми элементами системы в соответствии с регламентом средств защиты.

Функции защиты информации КриптоПро CSP:

- авторизация и обеспечение юридической значимости электронных документов при обмене ими между пользователями;

- обеспечение конфиденциальности и контроля целостности информации посредством её шифрования и имитозащиты в соответствии с ГОСТ 34.10-2012, ГОСТ 34.11 и ГОСТ 28147-89

- контроль целостности системного и прикладного программного обеспечения для его защиты от несанкционированного изменения;

- управления ключевыми элементами системы в соответствии с регламентом;

- обеспечение аутентификации связывающихся сторон, конфиденциальности и целостности пересылаемой информации с использованием сертификатов стандарта Х.509;

- установление аутентичного защищенного соединения с использованием протокола КриптоПро TLS;

- защита IP-соединений с использованием протоколов КриптоПро IKE, КриптоПро ESP, КриптоПро AH;

- обеспечение конфиденциальности и контроля целостности и авторизация файлов и информационных сообщений;

- обеспечение аутентификации, аутентификация пользователя в домене Windows.

Термины, принятые в Криптопро CSP:

- контейнер закрытого ключа;

- сертификат открытого ключа;

- самоподписываемый сертификат.

Аутентификация с использованием электронной подписи

Виды электронных подписей (статья 5 ФЗ №63 «Об электронной подписи»):

- Простая электронная подпись - посредством использования кодов, паролей или иных средств подтверждает факт формирования электронной подписи определенным лицом.

- Неквалифицированная электронная подпись:

- Квалифицированная электронная подпись кроме того должна иметь дополнительные признаки:

2.1. Получена в результате криптографического преобразования информации с использованием ключа электронной подписи;

2.2. Позволяет определить лицо, подписавшее электронный документ;

2.3. Позволяет обнаружить факт внесения изменений в электронный документ после момента его подписания;

2.4. Создается с использованием средств электронной подписи.

3.1. Ключ проверки электронной подписи указан в квалифицированном сертификате;

3.2. Для создания и проверки электронной подписи используются средства электронной подписи, получившие подтверждение соответствия требованиям, установленным в соответствии с настоящим Федеральным законом.

При использовании неквалифицированной электронной подписи сертификат ключа проверки электронной подписи может не создаваться.

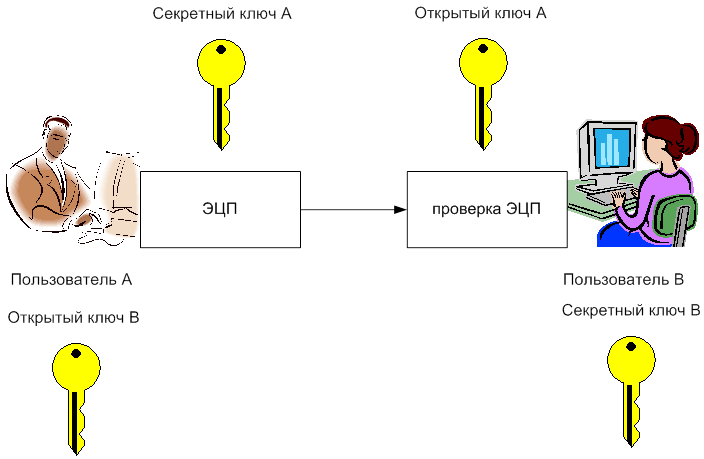

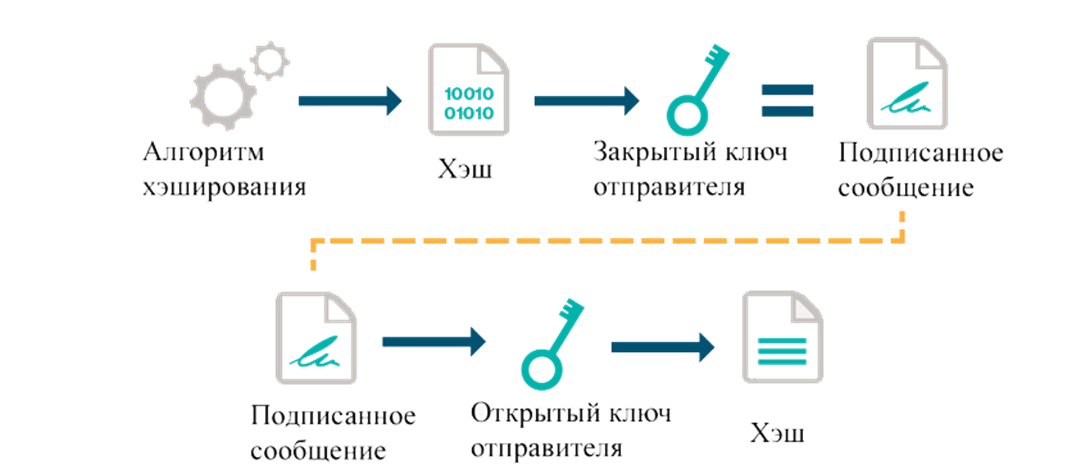

Схема использования усиленной электронной подписи:

Здесь также есть пара из открытого и секретного ключа. От документа подсчитывается хеш-функция, посредством криптографических преобразований вычисляется сама электронная подпись. В отличие от асимметричного шифрования, подпись основана на закрытом ключе, а проверяется с помощью открытого ключа. Электронная подпись предоставляется вместе с исходным документом на проверку. По результатам проверки можно доказать, что документ с момента вычисления подписи не был изменен.

Процедура формирования и проверки усиленной электронной подписи:

Для формирования цифровой подписи отправитель, прежде всего, вычисляет значение хэш-функции подписываемого документа. Хэш-функция служит для сжатия исходного подписываемого текста в дайджест - относительно короткое число, состоящее из фиксированного небольшого числа битов и характеризующее весь текст в целом. Далее отправитель шифрует дайджест своим секретным ключом. Получаемая при этом пара чисел представляет собой цифровую подпись для данного документа. Сообщение вместе с цифровой подписью отправляется в адрес получателя.

При проверке ЭЦП абонент - получатель сообщения - расшифровывает принятый дайджест открытым ключом отправителя. Кроме того, получатель сам вычисляет с помощью хэш-функции дайджест принятого сообщения и сравнивает его с расшифрованным. Если эти два дайджеста совпадают, то цифровая подпись является подлинной. В противном случае либо подпись подделана, либо изменено содержание сообщения.

Принципиальным моментом в системе ЭЦП является невозможность подделки ЭЦП пользователя без знания его секретного ключа подписывания. Поэтому необходимо защитить секретный ключ подписывания от несанкционированного доступа. Секретный ключ ЭЦП, аналогично ключу симметричного шифрования, рекомендуется хранить на персональном ключевом носителе в защищенном виде.

Электронная цифровая подпись представляет собой уникальное число, зависящее от подписываемого документа и секретного ключа абонента. Подписанный файл создается из неподписанного путем добавления в него одной или более электронных подписей.

Помещаемая в подписываемый файл (или в отдельный файл электронной подписи) структура ЭЦП обычно содержит дополнительную информацию, однозначно идентифицирующую автора подписанного документа. Эта информация добавляется к документу до вычисления ЭЦП, что обеспечивает и ее целостность.

Защищённый почтовый клиент DiPostCA

Программа DiPostCA содержит криптографическую систему, обеспечивающую:

- шифрование/расшифрование почтовой корреспонденции с использованием асимметричных ключей при симметричном алгоритме шифрования;

- формирование и проверку электронной цифровой подписи (ЭЦП).

Для участия в обмене конфиденциальной информацией каждый участник обмена должен иметь, во-первых, свой закрытый ключ и свой сертификат ключа и, во-вторых, - сертификаты ключей всех остальных участников обмена. Кроме того, каждый из участников обмена должен иметь сертификаты и списки отозванных сертификатов всех необходимых удостоверяющих центров.

Закрытый ключ (и необходимая для его использования информация) размещается на ключевом носителе в т.н. «контейнере» («контейнере закрытого ключа») – файл с расширением .pvt.

Для генерации закрытых ключей требуется программа Модуль генерации ключей, разработанная ООО «ФАКТОР-ТС», которая также создаёт запрос на сертификат ключа проверки подписи – файл с расширением .p10.

Запрос на сертификат отправляется в УЦ, который выдаёт сертификат.

Сертификат ключа имеет следующую структуру:

- открытый ключ,

- электронная подпись удостоверяющего центра, выдавшего этот сертификат,

- сопроводительная информация.

Сертификаты и списки отозванных сертификатов:

- Сертификаты пользователей - как правило, находятся в файлах с расширением cer. Файл с расширением cer может содержать только один сертификат.

- Сертификаты удостоверяющих центров - как правило, находятся в файлах, имена которых имеют расширение p7b. В этот же файл УЦ, как правило, помещает списки отозванных сертификатов. Файл с расширением p7b может содержать как один, так и несколько сертификатов.

- Кроме того, списки отозванных сертификатов могут находиться в файлах с расширением crl.

Настройка криптосистемы DiPostCA заключается в следующем:

- Генерация контейнера закрытого ключа на носитель и запроса на сертификат открытого ключа.

- Отправка запроса на сертификат в УЦ.

- Выдача из УЦ сертификата открытого ключа.

- Настройка криптосистемы DiPostCA: инициализация контейнера закрытого ключа с носителя.

- Настройка криптосистемы DiPostCA: установка сертификата открытого ключа.

Межсетевое экранирование

Межсетевой экран (МЭ) – это программное или программно-аппаратное средство, которое разграничивает информационные потоки на границе защищаемой системы, осуществляет управление доступом, фильтрацию сетевых пакетов и трансляцию сетевых адресов для скрытия структуры информационной системы.

Требования к межсетевым экранам определены приказом ФСТЭК России от 9 февраля 2016 г. №9 (зарегистрирован Минюстом России 25 марта 2016 г., регистрационный №41564 для служебного пользования). В целях разъяснения позиции ФСТЭК России в связи с утверждением Требований к межсетевым экранам было выпущено Информационное сообщение по вопросам разработки, производства, поставки и применения межсетевых экранов, сертифицированных ФСТЭК России по требованиям безопасности информации от 24 марта 2017 г. №240/24/1382.

В требованиях выделены пять типов межсетевых экранов:

- Типа А - уровня сети;

- Типа Б – уровня логических границ сети;

- Типа В – уровня узла;

- Типа Г – уровня веб-сервера;

- Типа Д – уровня промышленной сети (АСУ ТП).

Информационным сообщением от 12 сентября 2016 г. №240/24/4278 доведены спецификация профилей защиты межсетевых экранов для каждого типа межсетевого экрана и класса защиты межсетевого экрана:

Классы межсетевых экранов по защищённости от НСД:

| Тип межсетевого экрана | Класс защиты | |||||

|---|---|---|---|---|---|---|

| 6 | 5 | 4 | 3 | 2 | 1 | |

| Межсетевой экран типа «А» | ИТ.МЭ. А6.ПЗ | ИТ.МЭ. А5.ПЗ | ИТ.МЭ. А4.ПЗ | ИТ.МЭ. А3.ПЗ | ИТ.МЭ. А2.ПЗ | ИТ.МЭ. А1.ПЗ |

| Межсетевой экран типа «Б» | ИТ.МЭ. Б6.ПЗ | ИТ.МЭ. Б5.ПЗ | ИТ.МЭ. Б4.ПЗ | ИТ.МЭ. Б3.ПЗ | ИТ.МЭ. Б2.ПЗ | ИТ.МЭ. Б1.ПЗ |

| Межсетевой экран типа «В» | ИТ.МЭ. В6.ПЗ | ИТ.МЭ. В5.ПЗ | ИТ.МЭ. В4.ПЗ | ИТ.МЭ. В3.ПЗ | ИТ.МЭ. В2.ПЗ | ИТ.МЭ. В1.ПЗ | Межсетевой экран типа «Г» | ИТ.МЭ. Г6.ПЗ | ИТ.МЭ. Г5.ПЗ | ИТ.МЭ. Г4.ПЗ | - | - | - | Межсетевой экран типа «Д» | ИТ.МЭ. Д6.ПЗ | ИТ.МЭ. Д5.ПЗ | ИТ.МЭ. Д4.ПЗ | - | - | - |

Идентификаторы профилей защиты приводятся в формате ИТ.МЭ.«тип»«класс».ПЗ, где обозначение тип может принимать значение от А до Г (тип межсетевого экрана), а обозначение класс может принимать значения от 1 до 6, соответствующие классу защиты межсетевого экрана.

Подробее о межсетевом экранировании изложено в материале «Установка и настройка средств защиты информации в ЛВС при межсетевом взаимодействии».

Защита от компьютерных вирусов

Вредоносная программа - программа, предназначенная для осуществления несанкционированного доступа и (или) воздействия на информацию или ресурсы автоматизированной информационной системы.

Вредоносное программное обеспечение - любое программное обеспечение, предназначенное для получения несанкционированного доступа к вычислительным ресурсам самой ЭВМ или к информации, хранимой на ЭВМ, с целью:

- несанкционированного использования ресурсов;

- причинения вреда (нанесения ущерба) владельцу информации, и/или владельцу ЭВМ (сети ЭВМ), путем копирования, искажения, удаления или подмены информации, или блокирования доступа к ней.

Классификация вредоносных программ от Лаборатории Касперского:

- Вирусы;

- программы для несанкционированного управления компьютером (Backdoor);

- троянские программы (Trojan);

- руткиты (Rootkit) - для сокрытия другого вредоносного ПО;

- эксплойты (Exploit) – программы, фрагменты программного кода или последовательность команд, использующие уязвимости в программном обеспечении и применяемые для проведения атак на вычислительную систему.

Требования к средствам антивирусной защиты

Требования к средствам антивирусной защиты утверждены приказом ФСТЭК России от 20 марта 2012 г. N28 (зарегистрирован Минюстом России 3 мая 2012 г., рег. N24045) и вступают в действие с 1 августа 2012 г.

Требования включают общие требования к средствам антивирусной защиты и требования к функциям безопасности средств антивирусной защиты.

Для дифференциации требований к функциям безопасности средств антивирусной защиты установлено шесть классов защиты средств антивирусной защиты. Самый низкий класс – шестой, самый высокий – первый.

Также выделяются следующие типы средств антивирусной защиты:

- тип «А» – средства антивирусной защиты (компоненты средств антивирусной защиты), предназначенные для централизованного администрирования средствами антивирусной защиты, установленными на компонентах информационных систем (серверах, автоматизированных рабочих местах);

- тип «Б» – средства антивирусной защиты (компоненты средств антивирусной защиты), предназначенные для применения на серверах информационных систем;

- тип «В» – средства антивирусной защиты (компоненты средств антивирусной защиты), предназначенные для применения на автоматизированных рабочих местах информационных систем;

- тип «Г» – средства антивирусной защиты (компоненты средств антивирусной защиты), предназначенные для применения на автономных автоматизированных рабочих местах.

Средства антивирусной защиты, соответствующие 6 классу защиты, применяются в информационных системах персональных данных (ИСПДн) 4 уровня защищенности и государственных информационных системах (ГИС) 4 класса.

Средства антивирусной защиты, соответствующие 5 классу защиты, применяются в ИСПДн 4 уровня защищенности и ГИС 3 класса.

Средства антивирусной защиты, соответствующие 4 классу защиты, применяются в ИСПДн 1 и 2 уровня защищенности и ГИС 1 и 2 класса.

Средства антивирусной защиты, соответствующие 3, 2 и 1 классам защиты, применяются в информационных системах, в которых обрабатывается информация, содержащая сведения, составляющие государственную тайну.

Например, популярное антивирусное средство Kaspersky Security 10 имеет:

- Сертификат ФСБ России № СФ/СЗИ0100, который удостоверяет, что продукт «Kaspersky Endpoint Security 10 для Windows (Service Pack 1 Maintenance Release 2)» соответствует требованиям ФСБ России к антивирусным средствам классов Б2, В2, Г2 и может использоваться для защиты информации, содержащей сведения, составляющие государственную тайну.

- Сертификат ФСБ России № СФ/СЗИ0098, который удостоверяет, что продукт «Kaspersky Security Center 10 Service Pack 1» соответствует требованиям ФСБ России к антивирусным средствам класса А2 и может использоваться для защиты информации, содержащей сведения, составляющие государственную тайну.

Вредоносное воздействие на информационную систему (ИС) - любые действия, которые могут привести к нарушению конфиденциальности, целостности или доступности информации в информационной системе.

Согласно ГОСТ Р ИСО/МЭК27033-1-2011: "Информационная технология. Методы и средства обеспечения безопасности. Безопасность сетей. Часть 1. Обзор и концепции" вредоносное программное средство (malware) – это вредоносное программное средство, специально разработанное для повреждения или разрушения системы посредством нарушения ее конфиденциальности, целостности и (или) доступности.

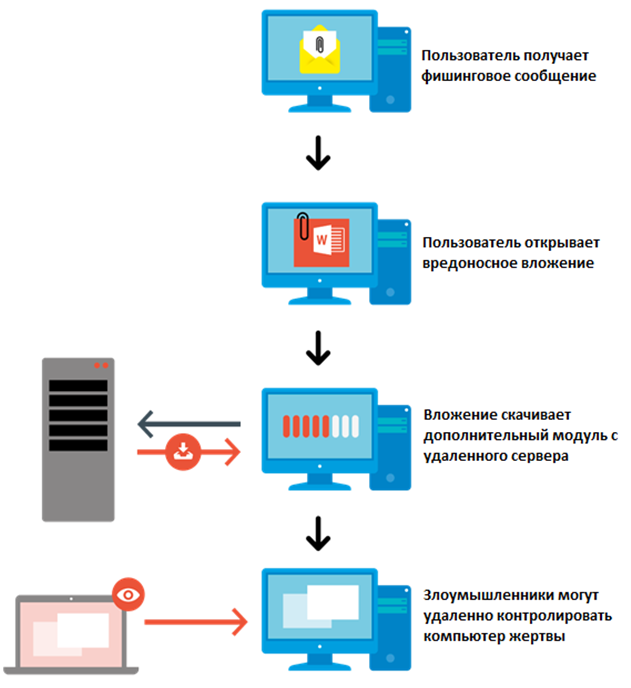

К самым тяжелым последствиям приводят действия вирусов-шифровальщиков, когда файлы на компьютере жертвы шифруются. Расшифровать их невозможно! Чаще других шифрованию подвергаются файлы Microsoft Office, документы PDF, файлы картинок и фото. Не менее опасен перехват управления компьютером, когда злоумышленник получает полный контроль над компьютером жертвы.

Схема заражения в обоих случаях одинакова:

Последствием работы вредоносного воздействия также является непреднамеренная установка программного обеспечения: браузеров, агентов и т.д.

К нарушениям безопасности информации в ИС приводят не только традиционные вирусные угрозы, но и применение якобы безопасных программ: удалённое администрирование, автоматическое переключение раскладки клавиатуры и ведение дневника и т.д.

За создание, использование и распространение вредоносных программ действующим законодательством предусмотрена уголовная ответственность:

Статья 273. Создание, использование и распространение вредоносных компьютерных программ:

Создание, распространение или использование компьютерных программ либо иной компьютерной информации, заведомо предназначенных для несанкционированного уничтожения, блокирования, модификации, копирования компьютерной информации или нейтрализации средств защиты компьютерной информации.

Управление доступом

В целях управления доступом необходимо различать понятия идентификации, аутентификации и авторизации.

Идентификация - это передача субъекта (пользователя или процесса) системе своего имени (идентификатора).

Аутентификация – это проверка подлинности переданного имени.

Авторизация – после идентификации и аутентификации назначение субъекту прав и полномочий.

Рассмотрим способы и средства ограничения полномочий и разрешений на примере системы управления базами данных Microsoft SQL Server.

Механизмы защиты от преднамеренных угроз Microsoft SQL Server включает в себя:

- проверка подлинности в SQL Server;

- роли сервера и роли базы данных в SQL Server;

- владение и разделение пользовательских схем в SQL Server ;

- проверка прав доступа и разрешений в SQL Server;

- шифрование данных в SQL Server;

- резервное архивирование, копирование и восстановление БД.

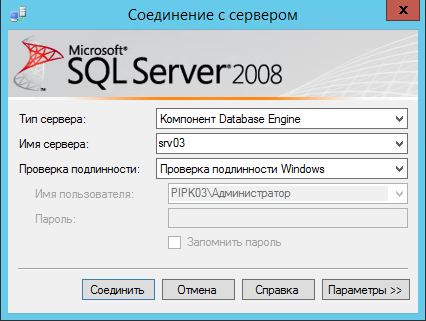

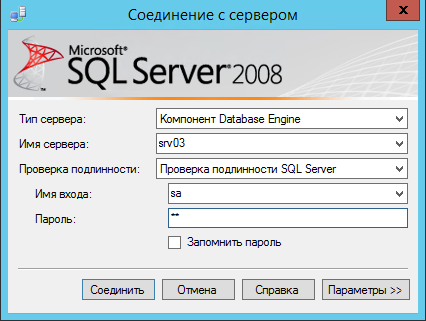

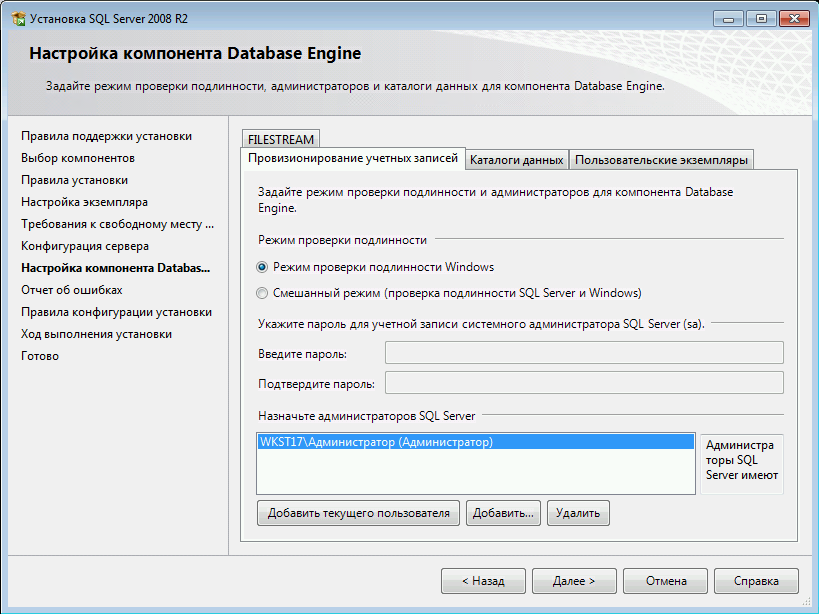

Проверка подлинности в SQL Server

SQL Server поддерживает два режима проверки подлинности: режим проверки подлинности Windows и режим смешанной проверки подлинности. Режим проверки подлинности Windows является режимом по умолчанию. Поскольку модель безопасности SQL Server тесно интегрирована с Windows, часто ее называют встроенной функцией безопасности. Определенным учетным записям пользователей и групп Windows разрешается входить в SQL Server. Пользователи Windows, прошедшие проверку подлинности, не должны предъявлять дополнительные учетные данные.

Режим смешанной аутентификации поддерживает проверку подлинности как средствами Windows, так и средствами SQL Server. Пары имен пользователей и паролей ведутся в SQL Server.

Рекомендуется по возможности использовать проверку подлинности Windows. При проверке подлинности Windows используется ряд зашифрованных сообщений для проверки подлинности пользователей в SQL Server. А при использовании имен входа SQL Server имена входа и пароли SQL Server передаются по сети, что делает их менее защищенными.

Проверка подлинности Windows:

Проверка подлинности SQL Server:

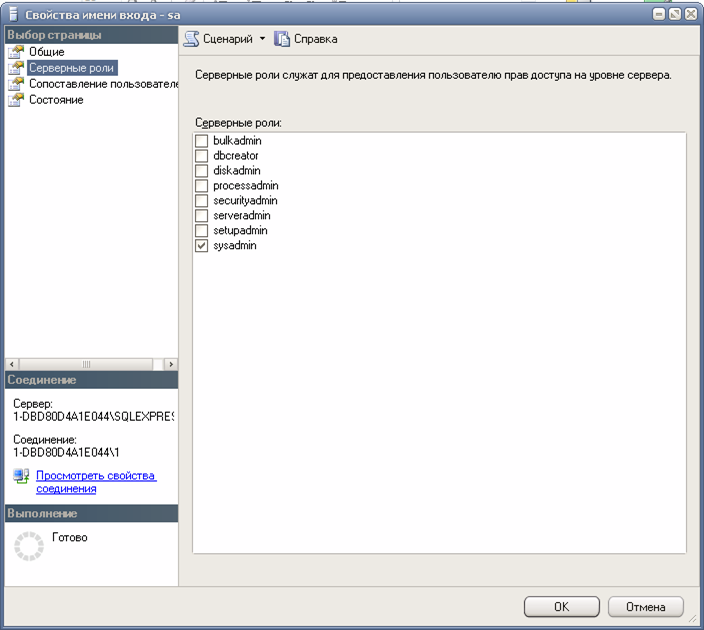

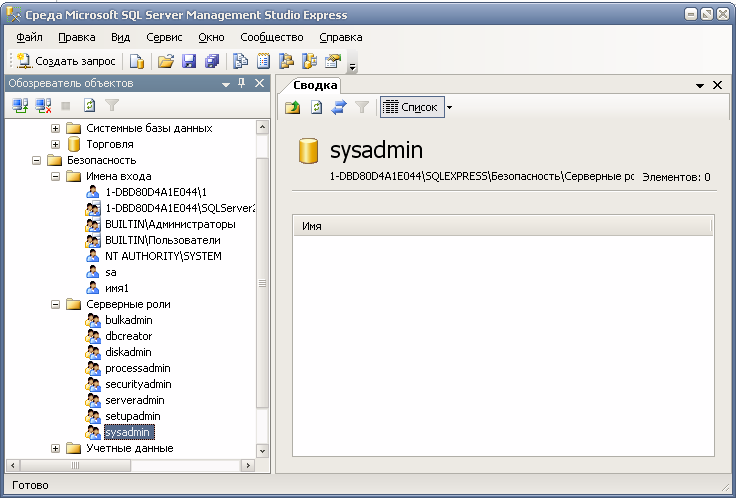

Роли сервера и роли базы данных в SQL Server

Во всех версиях SQL Server используется безопасность на основе ролей, что позволяет назначать разрешения роли группе пользователей, а не отдельным пользователям. Предопределенные роли сервера имеют предопределенный набор разрешений на уровне сервера. Они предназначены для использования в администрировании SQL Server, и разрешения, назначенные им, не могут быть изменены. Предопределенным ролям сервера могут назначаться имена входа без наличия учетной записи пользователя в базе данных.

Предопределенная роль сервера sysadmin включает в себя все остальные роли и имеет неограниченную область действия. В эту роль следует включать только доверенных участников. Члены роли sysadmin обладают безотзывными правами администратора применительно ко всем базам данных и ресурсам сервера.

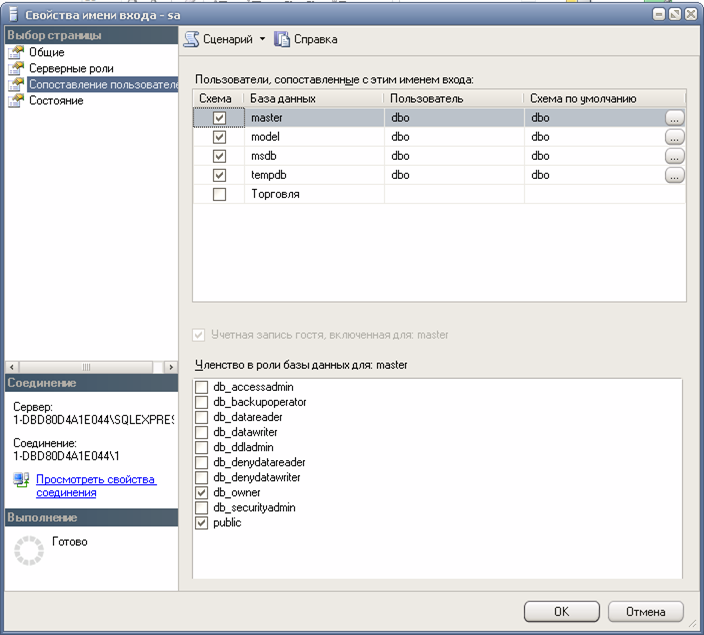

Предопределенные роли базы данных имеют предопределенный набор разрешений, разработанных для упрощения управления группами разрешений. Члены роли db_owner могут выполнять все действия по настройке конфигурации и обслуживанию базы данных.

Владение и разделение пользовательских схем в SQL Server

Основным принципом безопасности SQL Server является то, что владельцы объектов имеют неотзываемые разрешения на их администрирование. Нельзя удалять права доступа у владельцев объектов. Также нельзя удалять пользователей из базы данных, если они владеют в ней объектами.

Отделение пользователей от схем обеспечивает дополнительную гибкость в управлении разрешениями объектов базы данных. Схема представляет собой именованный контейнер для объектов базы данных, позволяющий группировать объекты по отдельным пространствам имен.

Владельцем схемы может быть любой участник базы данных, при этом одному участнику может принадлежать несколько схем. К схеме можно применить правила безопасности, которые наследуются всеми объектами схемы. После установки разрешений доступа для схемы они автоматически применяются по мере добавления к схеме новых объектов. Пользователь может назначить новую схему, а несколько пользователей базы данных могут совместно использовать одну одну схему.

SQL Server поставляется с десятью предварительно определенными схемами, имеющими одинаковое имя со встроенными пользователями и ролями базы данных. Они существуют главным образом ради обратной совместимости. Схемы, имеющие одинаковые имена с предопределенными ролями базы данных, можно удалить, если они не нужны.

Проверка прав доступа и разрешений в SQL Server

После создания объектов базы данных необходимо явно предоставить разрешения, чтобы сделать их доступными для пользователей. Каждый защищаемый объект имеет разрешения, которые могут быть предоставлены участнику с помощью инструкций разрешения.

При предоставлении прав доступа следует следовать принципу минимальных прав доступа пользователей. Такой подход гарантирует, что пользователи будут регистрироваться с помощью ограниченных учетных записей пользователя. Если разрешения предоставляются ролям, а не пользователям, то администрирование средств безопасности упрощается. Наборы разрешений, назначенные ролям, становятся унаследованными всеми членами роли. Проще добавлять или удалять пользователей из состава членов роли, чем повторно создавать отдельные наборы разрешений для каждого пользователя.

SQL Server гарантирует, что только участники, которым были предоставлены разрешения, могут получить доступ к объектам.

Шифрование SQL Server

SQL Server поддерживает следующие механизмы шифрования:

- Transact-SQL;

- асимметричные ключи;

- симметричные ключи;

- cертификаты

- прозрачное шифрование данных.

SQL Server шифрует данные, используя иерархическую структуру средств шифрования и управления ключами. На каждом уровне данные низшего уровня шифруются на основе комбинации сертификатов, асимметричных ключей и симметричных ключей. Асимметричные и симметричные ключи можно хранить вне модуля расширенного управления ключами SQL Server .

Для лучшей производительности данные следует шифровать с помощью симметричных ключей, а не с помощью сертификатов и асимметричных ключей. Главные ключи базы данных защищены главным ключом службы. Главный ключ службы создается при установке SQL Server и шифруется API-интерфейсом защиты данных Windows (DPAPI).

Модуль расширенного управления ключами хранит симметричные или асимметричные ключи вне SQL Server.

Прозрачное шифрование данных (TDE) должно использовать симметричный ключ, который называется ключом шифрования базы данных, защищенный сертификатом, который, в свою очередь защищается главным ключом базы данных master или асимметричным ключом, хранящимся в модуле расширенного управления ключами.

Главный ключ службы и все главные ключи базы данных являются симметричными ключами.

Резервное копирование и восстановление баз данных SQL Server

В дополнение к локальному хранилищу для хранения резервных копий SQL Server поддерживает резервное копирование и восстановление из службы хранилища больших двоичных объектов Windows Azure.

Работа по резервному копированию состоит из нескольких этапов:

- выбор модели восстановления Модель восстановления является свойством базы данных, которое задает, как выполняется управление журналом транзакций. Обычно база данных использует простую модель восстановления или модель полного восстановления;

- создание стратегии резервного копирования, соответствующей бизнес-требованиям определенной базы данных;

- оценка размера полной резервной копии базы данных. Перед тем как выбрать стратегию резервного копирования и восстановления, необходимо рассчитать, какой объем места на диске необходим для полной резервной копии базы данных;

- создание расписания резервного копирования. Операции резервного копирования могут выполняться одновременно с выполнением обычных операций;

- тестирование резервных копий. Очень важно полностью протестировать стратегию резервного копирования для каждой базы данных, восстанавливая копию базы данных в систему тестирования. Необходимо протестировать восстановление каждого типа резервной копии, которую планируется использовать.

Средства активного аудита сетей.

Активный аудит дополняет идентификацию/аутентификацию и разграничение доступа, и направлен на выявление подозрительной (злоумышленной и/или аномальной) активности с целью оперативного принятия ответных мер. Назначение активного аудита — обнаруживать и реагировать. Обнаружению подлежит подозрительная активность компонентов сети - от пользователей (внутренних и внешних) до программных систем и аппаратных устройств. Подозрительную активность можно подразделить на злоумышленную и аномальную (нетипичную).

Примерами средств активного аудита являются:

- системные и сетевые сканеры безопасности, такие как XSpider, MaxPatrol;

- сканеры сетевых сервисов - Nmap;

- сканеры открытых сетевых TCP/UDP-портов;

- сканеры, используемые для определения конфигурации межсетевого экрана и построения топологии сети.