Подготовка к установке СЗИ Блокхост-сеть 2.0 Часть 1

Мероприятия, выполняемые независимо от целей использования СЗИ

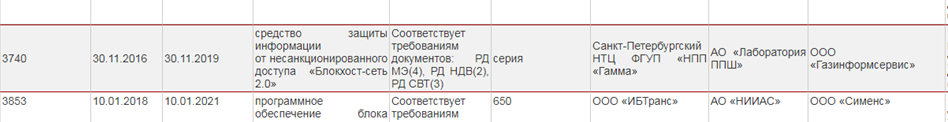

Перечень подготовительных мероприятий будет зависеть от того, как вы планируете использовать СЗИ «Блокхост-сеть 2.0». Дело в том, что оно имеет сертификат Федеральной службы по техническому и экспортному контролю (ФСТЭК):

Согласно сертификата №3740 СЗИ «Блокхост-сеть 2.0» аттестовано:

- на соответствие третьему классу защищенности средств вычислительной техники от несанкционированного доступа;

- на второй уровень контроля отсутствия недекларированных возможностей;

- на четвертый класс защищенности межсетевых экранов от несанкционированного доступа к информации.

Так вот, если применение сертифицированных СЗИ в вашем случае является обязательным, то недостаточно просто приобрести такое средство. Помимо этого нужно соблюсти требования формуляра об установке и эксплуатации изделия, выполнить настройки безопасности среды функционирования СЗИ.

По мнению регуляторов, то есть в нашем случае ФСТЭК, если эти требования нарушены и (или) не выполняются, такое средство защиты информации не считается сертифицированным.

Если же целью приобретения СЗИ является просто повышение защищенности информации или, например, контроль деятельности сотрудников, то есть какие-то свои внутренние цели, соблюдение требований формуляра не является обязательным.

Вначале рассмотрим перечень мероприятий, которые должны быть выполнены независимо от целей использования СЗИ.

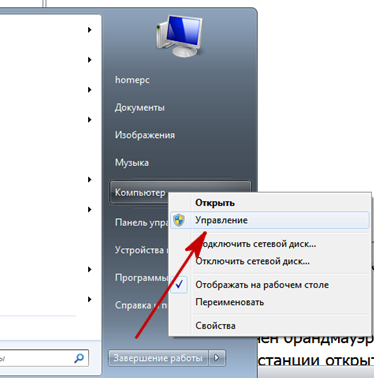

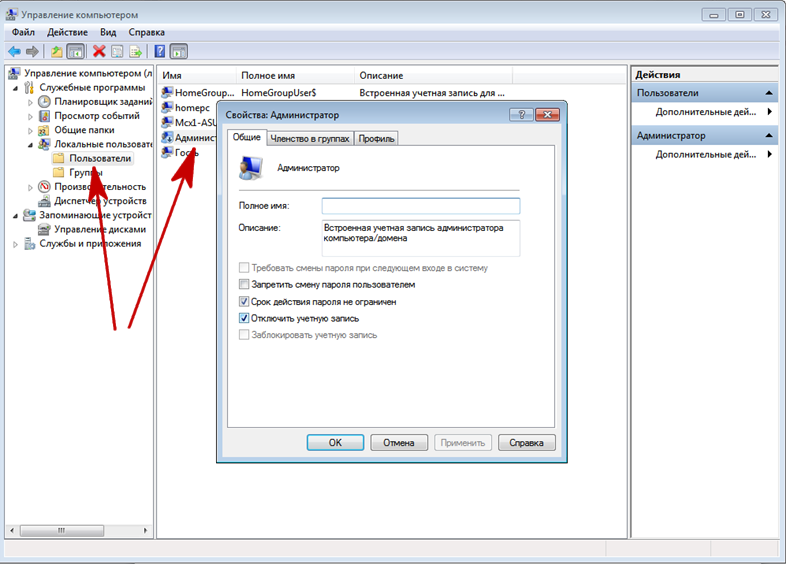

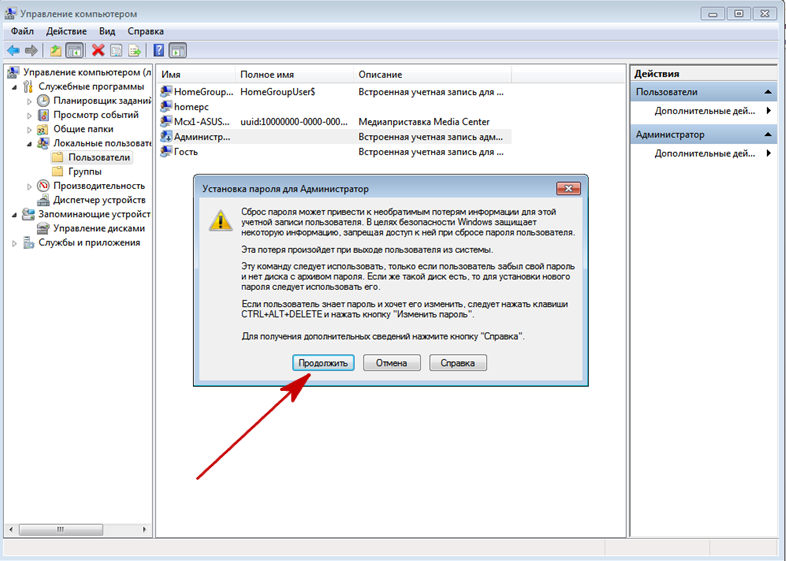

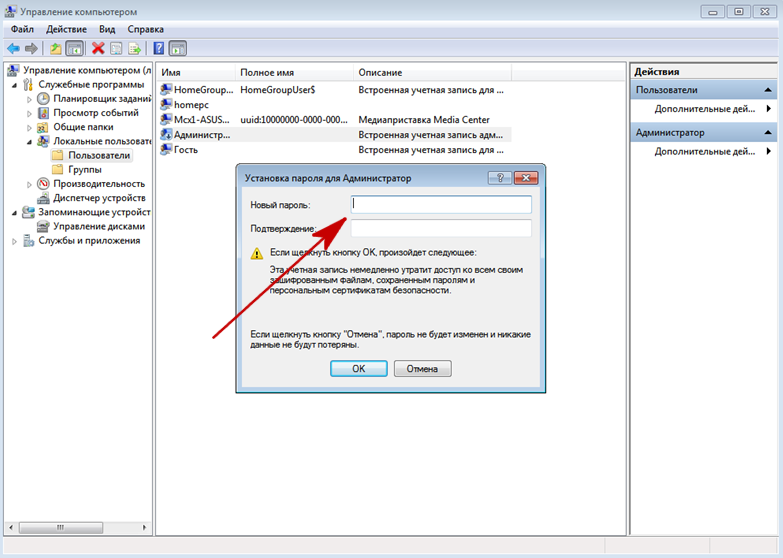

- Пункт первый, он же самый главный. Установка «СЗИ Блокхост-сеть 2.0» ведется только под ВСТРОЕННОЙ УЧЕТНОЙ ЗАПИСЬЮ ЛОКАЛЬНОГО АДМИНИСТРАТОРА. Без разницы, серверная это часть или клиентская. Следовательно, эта учетная запись – Администратор (Administrator) должна быть включена, для нее должен быть задан пароль и вы должны знать этот пароль.

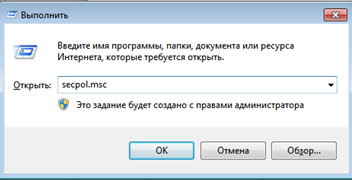

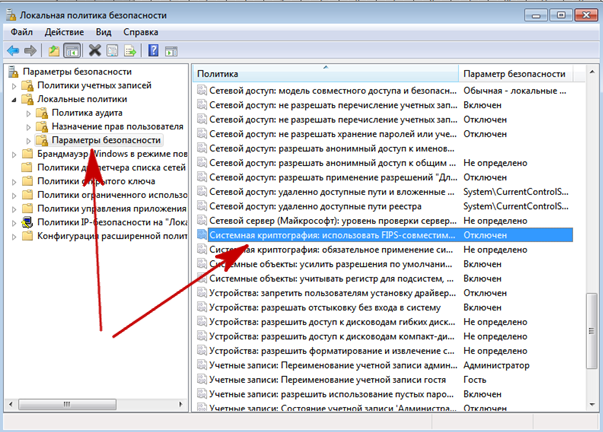

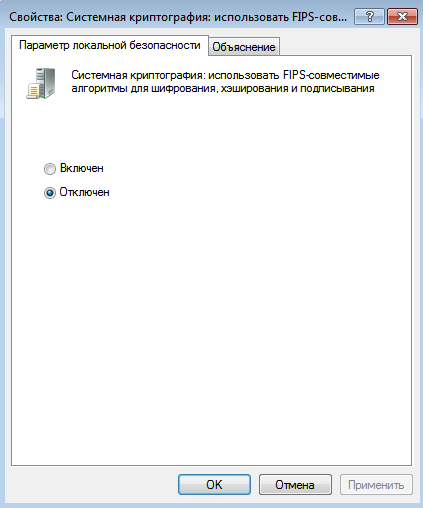

- Проверить отключение параметра безопасности локальной политики ОС Windows: Системная криптография: использовать FIPS совместимые алгоритмы для шифрования, хеширования и подписывания:

- Если на компьютере включен брандмауэр Windows (а он как правило включен), нужно на контролируемой рабочей станции открыть TCP-порт 999 и UDP-порт 5555:

- Необязательно. Для корректной работы может потребоваться понизить уровень контроля учетных записей (UAC) в ОС Windows (вплоть до полного отключения):

- Дополнительно для Windows 8/8.1/10 и Windows Server 2012/2012R2/2016:

- Для Windows 10 и Windows Server 2016:

После установки СЗИ отключать эту учетную запись не рекомендуется, так как при ошибках входа в Windows под управлением СЗИ Блокхост-сеть нужно же будет хоть как войти на компьютер кроме входа в безопасном режиме.

Нажимаем на клавиатуре Win + R, пишем в окне - secpol.msc, нажимаем ОК:

В открывшемся окне выбираем Локальные политики – Параметры безопасности:

Если политика не находится в состоянии Отключен, делаем двойной щелчок на политике и отключаем:

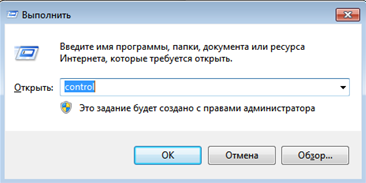

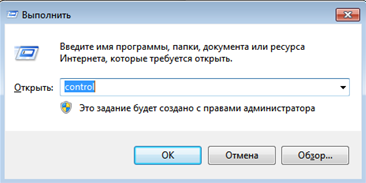

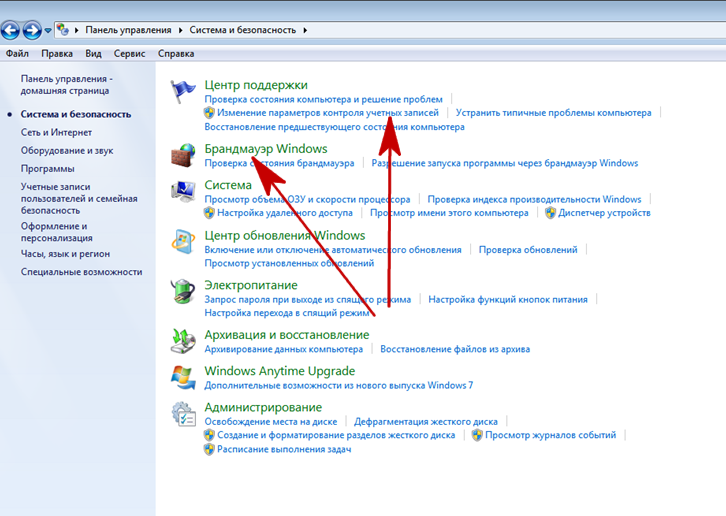

Для этого нажимаем на клавиатуре Win + R, пишем в окне - control, нажимаем ОК:

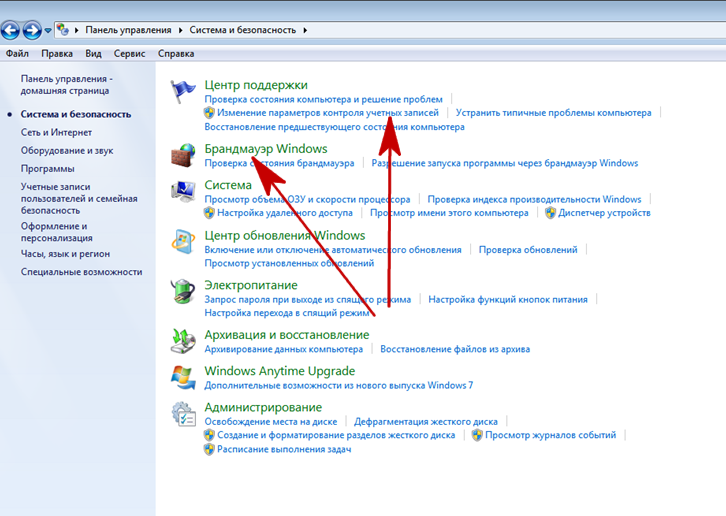

Откроется окно панели управления. Выбираем Брандмауэр Windows:

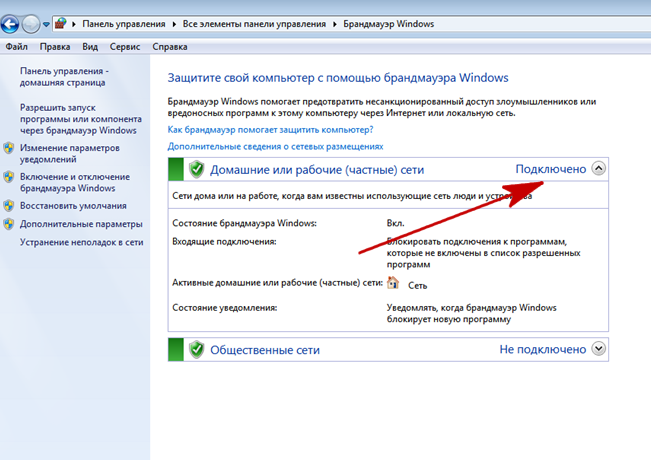

Если брандмауэр включен, то его состояние будет отображаться как Подключено:

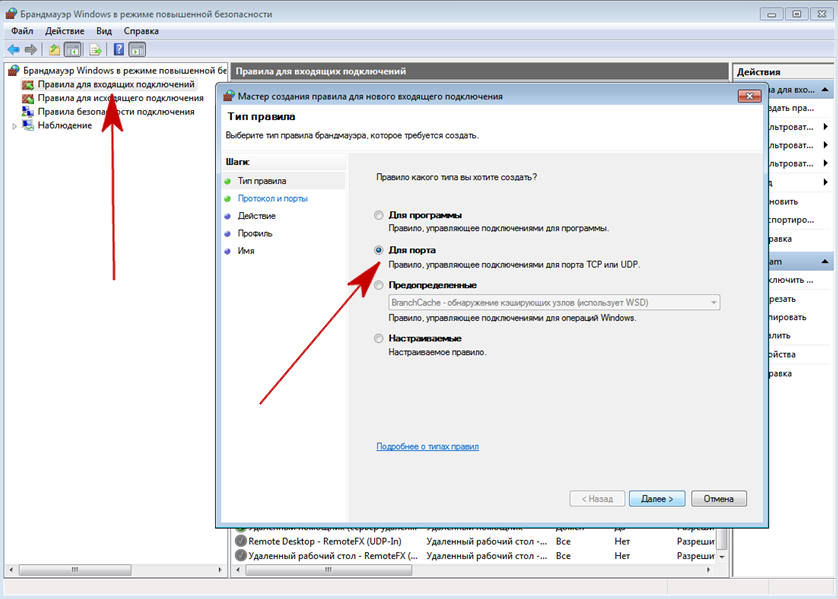

Выбираем в окне слева Дополнительные параметры, в открывшемся окне тоже слева выбираем Правила для входящих подключений, затем в окне справа выбираем Создать правило… и выбираем тип правила Для порта, жмем Далее:

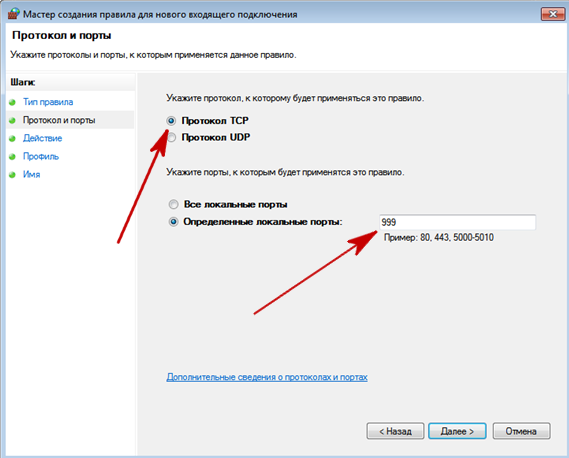

Выбираем протокол TCP, указываем в окне номер порта 999 и снова жмем Далее:

В следующем окне выбираем Разрешить подключение:

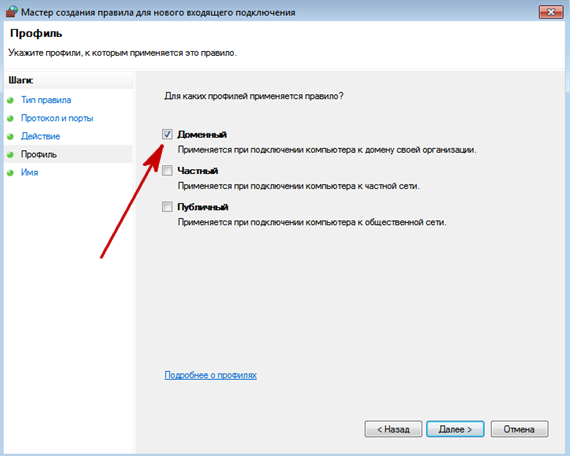

Далее выбираем профиль, для которого применяется правило. В случае домена – доменный профиль:

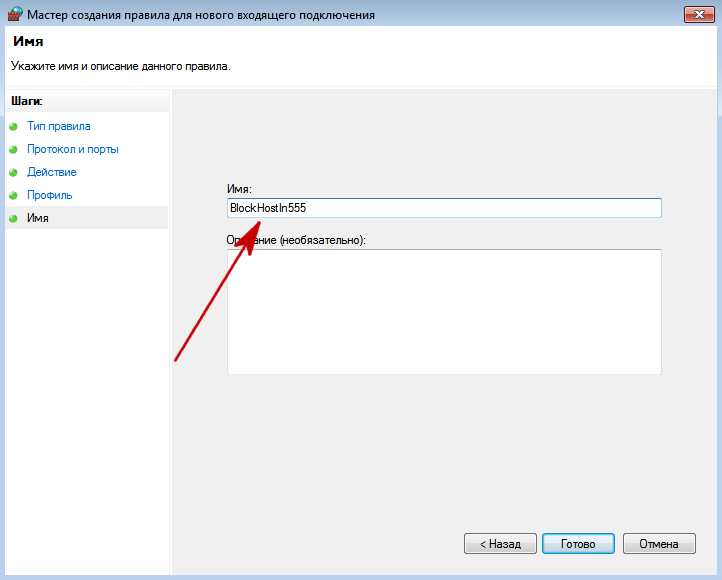

Даем имя правилу и жмем Готово:

Мы создали правило для входящего подключения по порту TCP 999. Аналогично нужно создать правила для исходящего подключения по порту TCP 999 и оба правила для порта UDP 5555. Ну или выключить брандмауэр).

Нажимаем на клавиатуре Win + R, пишем в окне – control:

Выберем пункт Изменение параметров контроля учетных записей:

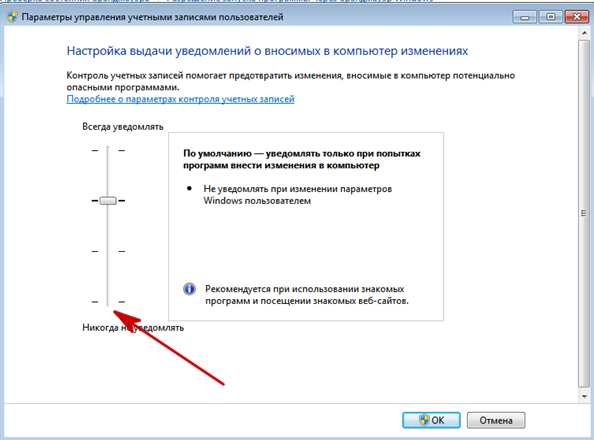

С помощью бегунка выбираем требуемое значение:

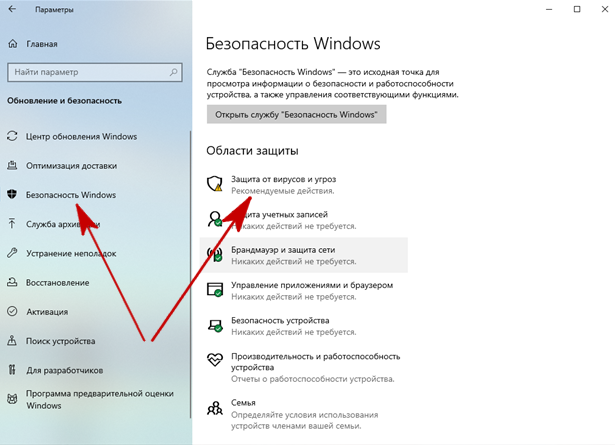

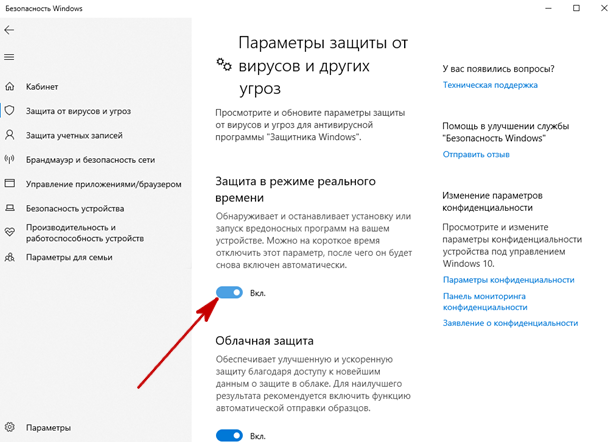

Перед началом установки СЗИ необходимо отключить встроенный антивирус ОС (Windows Defender). Для этого нажимаем кнопку Пуск, затем кнопку Параметры (справа в виде шестеренки), затем о открывшемся окне выбираем Обновление и безопасность:

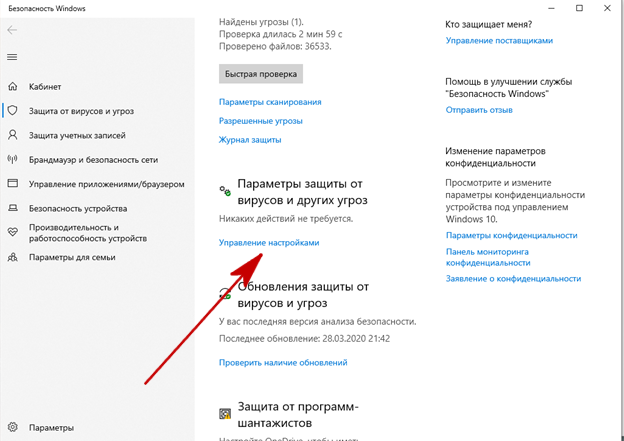

Выбираем Защита от вирусов и угроз, в разделе Параметры защиты от вирусов и других угроз щелкаем по Управление настройками:

В разделе Защита в режиме реального времени переведем ползунок в положение Выкл:

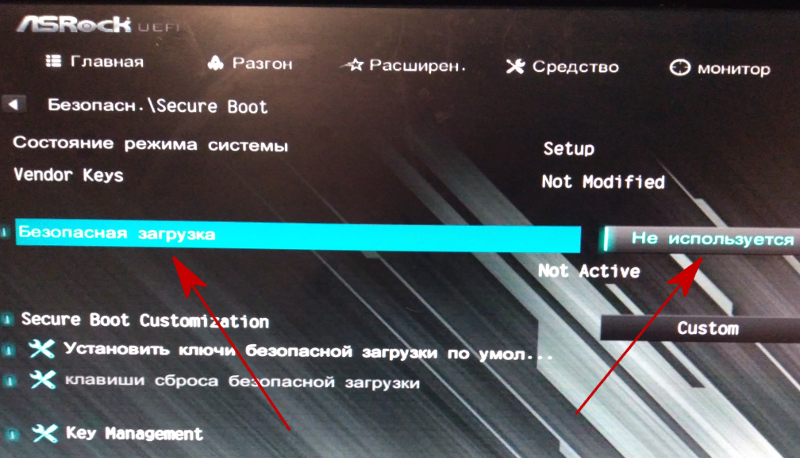

До начала установки СЗИ необходимо отключить протокол Secure Boot, отвечающий за безопасную загрузку ОС, в настройках BIOS. Отключение данного протокола, осуществляется установкой параметра Безопасная загрузка (Secure Boot) в значение Не используется (Disabled).

Естественно, у каждого производителя материнских плат свое меню BIOS. Тут уж сами как-нибудь…

В следующей части материала рассмотрим, какие еще действия нужно произвести, чтобы наше СЗИ продолжало носить гордое звание сертифицированного ФСТЭК продукта.