Подготовка к установке СЗИ Блокхост-сеть 2.0. Часть 2

Мероприятия, необходимые для использования СЗИ Блокхост-сеть 2.0 в качестве сертифицированного ПО

В случае необходимости обязательного применения сертифицированного СЗИ дополнительно выполняем следующие мероприятия:

Организационные:

- Обеспечиваем физическую целостность рабочих станций (опечатывание), серверных помещений - замки, металлические двери, решетки на окна, наличие физической охраны помещений, в котором эксплуатируются рабочие станции и сервера и исключение возможности несанкционированного доступа к ним посторонних лиц;

- Назначаем приказом администратора безопасности, отвечающего за установку и правильную эксплуатацию СЗИ.

- Минимизируем привилегии пользователей, то есть предоставляем пользователям только те права доступа, которые необходимы им для выполнения служебных обязанностей. Привилегии локальных администраторов предоставляем только пользователям, выполняющим функции администратора безопасности СЗИ;

- Храним в секрете идентификаторы (имена пользователей), пароли, а также –PIN-коды персональных электронных идентификаторов.

- Обеспечиваем периодическую смену паролей и PIN-кодов пользователей и администратора безопасности.

- Ведем учет носителей информации - отчуждаемых физических носителей и персональных идентификаторов.

- Проводим периодическое тестирование функций СЗИ «Блокхост-сеть 2.0» в соответствии с документацией СЗИ.

- На рабочих станций и серверах используем сертифицированные технические и программные средства.

Встроенная в ОС учетная запись Администратор (Administrator) должна использоваться только в следующих случаях:

- для создания специальной учетной записи администратора безопасности СЗИ;

- для решения проблем отказа аппаратного или программного обеспечения рабочейстанции, при которых невозможен вход в систему в штатном режиме.

Запрещается использование встроенной в ОС учетной записи Администратор (Administrator) и учетной записи администратора безопасности СЗИ в процессе обработки информации на рабочей станции, с установленным СЗИ «Блокхост-сеть 2.0», то есть при обычной работе

Технические:

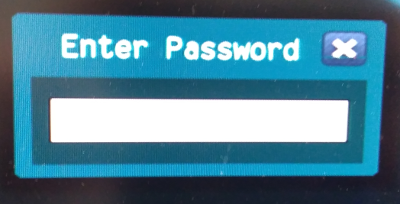

- Устанавливаем пароль на вход в BIOS.

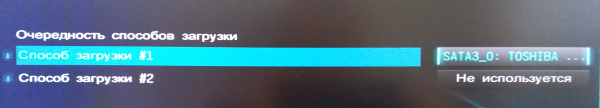

- Установливаем в BIOS запрет загрузки с АРМ с внешних носителей информации.

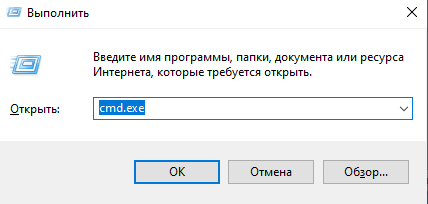

- Отключаем возможность автоматического запуска консоли восстановления ОС. Для этого запускаем командную строку:

- Для каждого пользователя средствами самого СЗИ запретить запись в следующие каталоги:

Нажимаем на клавиатуре Win + R, появившемся окне набираем - cmd.exe

последовательно выполняем команды:

bcdedit /set {default} bootstatuspolicy ignoreallfailures

bcdedit /set {default} recoveryenabled No

reagentc /disable

- Корневой каталог ОС Windows, описанный переменной окружения %WINDIR%;

- Каталог размещения СЗИ «Блокхост-сеть 2.0» (с:\blockhost\);

- Каталог установки программ, описанный переменной окружения %PROGRAMFILES%;

- Каталог установки программ, описанный переменной окружения %PROGRAMFILES(x86)% –для 64-битных ОС;

- Директории, указанные в системной переменной PATH.

Последний пункт относится к уже установленной СЗИ, но все-таки внесен в этот раздел, чтобы попытаться охватить весь перечень, предъявляемый к установке и эксплуатации сертифицированного СЗИ. В нашем случае, было решено ограничиться только запретом записи в каталог размещения СЗИ «Блокхост-сеть 2.0». В общем ждем проверки регулятора).

В следующем разделе приступим непосредственно к установке СЗИ на сервер и рабочие станции.