Технические меры защиты информации. Перечень и характеристики средств

- физические средства защиты информации;

- аппаратные средства;

- криптографические;

- программные;

Технические меры защиты информации строятся на использовании технических средств. Разнообразие и количество этих технических средств весьма велико. Давайте попробуем сделать обзор технических мер, чтобы можно было понять, что именно подойдет для использования в конкретной компании. Напомним, что лучше всего заниматься подбором технических средств после утверждения концепция информационной безопасности компании. Концепция дает понимание что именно и каким образом защищать.

При построении системы защиты информации с использованием технических средств следует следовать нескольким принципам. Они достаточно очевидны:

- использование только лицензированного ПО;

- использование только совместимого ПО, все части системы должны быть совместимыми друг с другом;

- управляемость, легкость администрирования системы, минимальное использование сторонней технической поддержки;

- протоколирование и документирование любых действий пользователей, осуществляемых с файлами, содержащими конфиденциальную информацию, а также случаев несанкционированного доступа;

- затраты на организацию защиты информации должны быть соразмерны величине ущерба, который может быть нанесен собственнику информации.

Выше говорилось, что технический уровень защиты информации разделяется на физические, аппаратные, математические (криптографические) и программные средства.

Физические средства защиты информации

Физические средства защиты информации – это любые механические, электрические и электронные механизмы, которые функционируют независимо от информационных систем и создают препятствия для доступа к ним. Сюда мы отнесем:

- замки, в том числе электронные – один из простейших и эффективных способов физически ограничить доступ к чему-либо;

- экраны, жалюзи - создают препятствия для визуального съема информации с систем обработки данных;

- системы контроля и управления доступом (СКУД) – задают правила доступа сотрудников к определенным помещениям. Помимо этого, хорошо помогают отделу кадров для наведения дисциплины;

- системы видеонаблюдения, видеорегистраторы – отслеживают перемещения работников, позволяют зафиксировать факт несанкционированного проникновения в защищаемые помещения;

- датчики, выявляющие движение или превышение степени электромагнитного излучения в зоне расположения защищаемого оборудования – по сути «бюджетная версия» предыдущего пункта.

Аппаратный средства защиты информации

Аппаратный средства защиты информации – это любые устройства, которые либо затрудняют несанкционированный съем информации, либо помогают обнаружить потенциальные каналы утечки информации. Это самый узкоспециализированный класс средств защиты информации.

Одних только технических каналов утечки информации насчитывается более десятка: акустические, виброакустические , оптико-электронные, паразитные электронно-магнитные импульсы и так далее и тому подобное. Соответственно, и борьба с утечкой ведется также весьма экзотическими средствами: генераторы шума, сетевые фильтры, сканирующие радиоприемники и т.д.

Более подробно про аппаратные средства защиты можно прочитать здесь и здесь.

Съем информации через технические каналы утечки возможен только при использовании специального, часто очень дорогостоящего оборудования. Стоит ли ваша информация столько, сколько готовы потратить злоумышленники на ее несанкционированное получение?

В обычной деятельности компании из всех видов утечек информации по техническим каналам актуальными скорее всего будут просмотр информации с экранов дисплеев, бумажных и иных носителей информации, возможно даже с помощью оптических средств и прослушивание конфиденциальных переговоров, в том числе телефонных и радиопереговоров.

Против этого хорошо работают как физические средства защиты информации из предыдущего пункта так и организационные мероприятия. Перечислим их:

- не рекомендуется располагать защищаемые помещения на первых этажах зданий;

- независимо от этажа следует закрывать окна жалюзи или экранами, в идеале для конфиденциальных переговоров использовать помещения вообще без окон;

- использовать двойные двери с тамбурами;

- исключить пребывание посторонних в местах, где происходят конфиденциальные переговоры или обрабатывается конфиденциальная информация;

- ввести запрет использования мобильных телефонов, смартфонов, диктофонов и прочих устройств как минимум при конфиденциальных переговорах;

- располагать мониторы таким образом, чтобы исключить просмотр информации с их посторонними;

- всегда блокировать рабочие станции при оставлении рабочего места;

Криптографические средства

Для чего нужны криптографические средства защиты информации? Для шифрования и кодирования информации с целью безопасной обработки, хранения и передачи ее по корпоративной или глобальной сети. Если проще, для обмена шифрованными документами и организации безопасного удаленного взаимодействия, в том числе по сети Интернет.

Что нужно для организации такого взаимодействия? Если нужно только создавать и подписывать документы ЭП, хватит средств, перечисленных в пунктах 1-3. Для взаимодействия с удаленными филиалами и пользователями потребуются средства из пунктов 6-8.

1. Программные компоненты шифрования (криптопровайдеры)

Криптопровайдер – это специальная программа-посредник, который позволяет операционной системе выполнять шифровальные функции, работающая по зарубежным или российским криптографическим стандартам. Наиболее популярны в России следующие криптопровайдеры:

- КриптоПро CSP, разработка компании КриптоПро. Он работает под всеми популярными системами – Windows, Linux, Mac OS.

- ViPNet CSP – бесплатный российский криптопровайдер от компании ИнфоТеКС, имеющий все необходимые сертификаты ФСБ.

- Signal-COM CSP – российский сертифицированный криптопровайдер, работающий исключительно под Windows. Разработан компанией Сигнал-КОМ.

2. Средства формирования и проверки ключей и электронной цифровой подписи

– предоставляют пользователю удобный графический интерфейс для зашифрования и расшифрования данных, создания и проверки электронной подписи (ЭП), для работы с сертификатами и криптопровайдерами:

- КриптоАРМ от компании «Цифровые технологии»;

- Litoria Crypto Platform от «Газинформсервис»;

- ViPNet PKI Client;

- SignMachineW32 - бесплатное решение для электронной подписи, однако для его использования все-таки необходимо приобрести сертификат криптопровайдера КриптоПро CSP или VipNet CSP.

Для создания и проверки электронной подписи (ЭП) на веб-страницах, то есть в интернете, предназначен плагин (дополнение) для браузеров КриптоПро ЭЦП Browser plug-in.

Плагин легко встраивается и применим в любом из современных браузеров с поддержкой сценариев JavaScript.

3. Сами ключевые носители.

Использование технологий ЭЦП для сотрудников подразумевает наличие надежного места для хранения закрытой части ЭЦП, а именно персональных носителей ключевой информации. Они в отличие от жесткого диска или флэшки пользователя обеспечивают защиту от несанкционированного считывания ЭЦП. Самые популярные из них – Рутокен (компания «Актив»), JaCarta от «Алладин РД» и Esmart USB от компании ISBC.

4. Системы имитозащиты

– необязательный компонент криптографических средств - защита криптосистемы от навязывания ложных данных. Реализуется с помощью добавления к сообщению дополнительного кода или имитовставки, зависящей от его содержания. Закладка избыточности позволяет обнаружить внесённые в сообщение несанкционированные изменения. Реализована как дополнительная возможность криптопровайдера.

5. Системы управления ключевой информацией и системы сертификации (УЦ)(необязательно)

Системы управления ключевыми носителями и цифровыми сертификатами применяются главным образом в государственном секторе и крупных коммерческих компаниях, причем подчинены они решению совершенно разных задач.

В государственных структурах удостоверяющий центр и вся система управления ключевой информацией служит для выдача квалифицированных сертификатов ЭП. Дело в том, что по Российскому законодательству, юридическую силу имеет только усиленная квалифицированная подпись. Чтобы использовать такую подпись, необходимо получить квалифицированный сертификат ключа проверки электронной подписи, выданный аккредитованным удостоверяющим центром. Помимо этого, УЦ также ведет перечень отозванных сертификатов и (необязательно) позволяет узнавать статус сертификата в режиме онлайн по обращению пользователя.

Российские решения представлены такими компаниями как КриптоПро (КриптоПро УЦ), ИнфоТеКС (ViPNet Удостоверяющий центр 4), а также «Аванпост», «Аладдин Р.Д.», Indeed ID и «Актив».

Мотивы частных компаний по созданию собственного УЦ, помимо собственного электронного документооборота с использованием ЭП, следующие:

- аутентификация в домене при помощи сертификатов;

- продвижение бренда - предложение сертификатов своим клиентам или включение их в комплект оказываемых услуг.

6. Средства для организации защищённых соединений и VPN.

Если ранее речь шла о создании и обработке шифрованных документов, то крипто средства из этого и последующих разделов служат для обмена конфиденциальной информацией по публичным сетям передачи данных, в том числе сети Интернет .

Присоединить территориально удаленные филиалы и отдельных сотрудников, находящихся в командировке, к корпоративной сети компании призвана технология виртуальных частных сетей (VPN).

VPN – технология, которая позволяет подключаться к корпоративной сети компании через интернет, но по принципу доверенной частной сети по зашифрованному VPN каналу связи.

Комплексное решение в области VPN-технологий предлагает компания ИнфоТеКС. Ее ViPNet Client - это программный комплекс, выполняющий на рабочем месте пользователя или сервере с прикладным ПО функции VPN-клиента, персонального сетевого экрана, клиента защищенной почтовой системы, а также криптопровайдера для прикладных программ, использующих функции подписи и шифрования.

7. Системы защищённой электронной почты.

Системы защищенной электронной почты могут быть реализованы как:

- самостоятельные системы – Дипост, Диопост от компании Фактор-ТС;

- в составе пакета для организации защищенной сети, например ViPNet «Деловая почта» .

Почтовый клиент Диопост предназначен для обмена зашифрованными и подписанными письмами по протоколам SMTP, POP3, TELNET.

Программа ViPNet Деловая почта (или просто «Деловая почта») предназначена для организации электронного документооборота в защищенной сети ViPNet. С помощью «Деловой почты» пользователи сети ViPNet, у которых есть связь друг с другом, могут обмениваться электронными письмами.

8. Аппаратные криптомаршрутизаторы.

Криптографический шлюз (криптошлюз, криптомаршрутизатор, VPN-шлюз) – это программно-аппаратный комплекс для криптографической защиты трафика, передаваемого по открытым каналам связи, путем шифрования пакетов по различным протоколам.

Дионис NX от компании Фактор-ТС - это программно-аппаратный комплекс, имеющий в своем составе СКЗИ класса КС3, межсетевой экран 2-го класса защиты, систему обнаружения и предотвращения вторжений 2-го класса защиты.

Программно-аппаратные комплексы ЗАСТАВА — разработка российской компании ЭЛВИС-ПЛЮС. ПАК обеспечивает защиту корпоративных информационных систем на сетевом уровне с помощью технологий виртуальных защищенных сетей (VPN) на базе протоколов IPsec/IKE.

Аппаратно-программный комплекс шифрования «Континент» (АПКШ) — криптографический шлюз производства российской компании «Код Безопасности». АПКШ обеспечивает межсетевое экранирование и криптографическую защиту открытых каналов связи в соответствии с ГОСТ 28147.

9. Шифрование с помощью архиватора

Не стоит забывать, что шифровать файлы умеют также и популярные архиваторы WinRAR и 7-Zip. Так что обмениваться шифрованными файлами можно и без дополнительных средств криптографии. Единственное, нужно продумать способ безопасного обмена паролями шифрования.

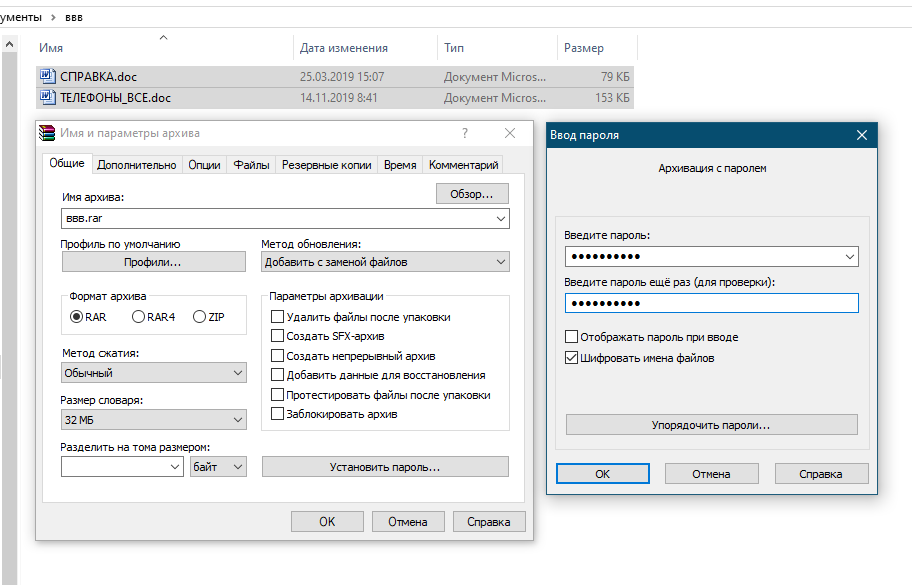

Рассмотрим эту возможность на примере использования программы WinRAR.

Выделяем в проводнике файлы, которые хотим защитить, и щелкаем правой кнопкой мышки. Выбираем в контекстном меню Добавить в архив…. В диалоге создания архива выбираем формат RAR, и нажимаем на кнопку Установить пароль…. Дважды вводим пароль (чем сложнее – тем лучше), и устанавливаем галочку Шифровать имена файлов. Жмем ОК:

После завершения, файлы будут защищены внутри архива. При попытке открыть архив пользователь получит запрос на ввод пароля.

Подобрать такой пароль считается невозможным, так как WinRAR использует AES-шифрование с длиной ключа 256 бит.

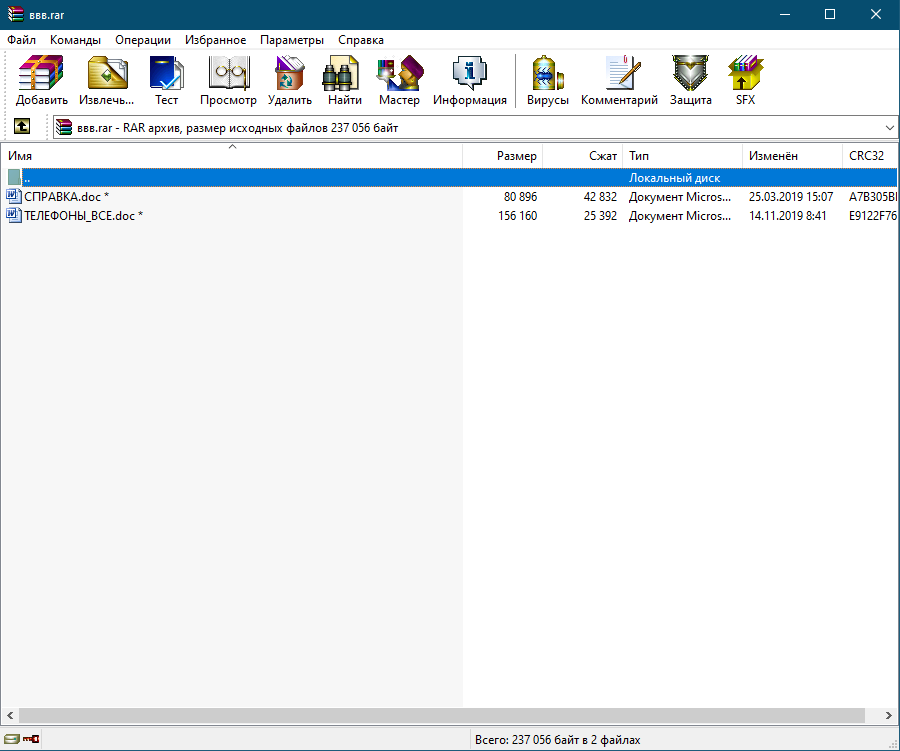

После ввода пароля можно увидеть содержимое архива.

Звездочки после имени файла указывают на то, что файлы зашифрованы, а красный ключ в левом нижнем углу говорит о том, что содержимое архива (имена файлов, комментарии и др.) также недоступно без ввода пароля.

Программные средства защиты информации

Программные средства защиты информации – это программное обеспечение, предназначенные для решения задач, связанных с обеспечением информационной безопасности. Это самая многочисленная и распространенная группа средств защиты информации.

К ним относят:

1. Средства операционных систем

Современные ОС предоставляют широкий спектр встроенных решений по защите конфиденциальной информации на рабочих станциях и серверах. Давайте пробежимся по ним хотя бы коротко:

- вход на свой компьютер, в рабочую группу, в домен происходит по паролю, смарт-карте, сертификату собственного удостоверяющего центра;

- минимизация прав при помощи учетных записей (локальных и доменных);

- ограничение прав с помощью локальной и групповой политик безопасности – запрет доступа к реестру, настройкам компьютера и прочее;

- защита от угроз по сети при помощи встроенного брандмауэра;

- ограничение прав на доступ к общим ресурсам организации через механизм разрешений.

2. Антивирусные программы

Современные антивирусные средства кроме своих «основных обязанностей» умеют управлять доступом к съемным устройствам (запрет, белый список), сообщать об уязвимостях в установленном ПО, производить удаленную установку и удаление программ, шифровать данные на жестких дисках и съемных устройствах.

3. Программы резервного копирования и восстановления данных

– штатные, то есть встроенные в ОС и дополнительные, например, Acronis;

4. Прикладные программы, в которых существует разграничение прав пользователей – пароли, роли, и т.д.

5. Программные межсетевые экраны

Напомним, межсетевой экран – программа, контролирующая и фильтрующая на основе заданных правил входящий и исходящий сетевой трафик – пропускать его или нет. Помимо этого, сетевой экран используется для защиты сети или рабочих станций от несанкционированного проникновения через уязвимости программного обеспечения или протоколов сети.

Таким образом межсетевой экран – это барьер между внутренней сетью компании, содержащей конфиденциальные или персональные данные и глобальными информационными сетями. Если не хватает возможностей встроенного в Windows межсетевого экрана - на рынке представлено великое множество программных и программно-аппаратных решений.

6. Прокси-серверы

Прокси-сервер – это компьютер, выполняющий роль посредника между пользователем и запрашиваемым адресом в сети интернет. Пользователь сначала подключается к прокси-серверу и запрашивает необходимый ресурс, расположенный на другом сервере. Например, почту или html-страницу. Затем прокси либо подключается к указанному серверу и получает у него ресурс, либо возвращает ресурс из собственного кэша.

Распространенные варианты использования прокси в компании:

- для повышения безопасности сети - шифрования запросов и скрытие адреса клиента, так как конечный сервер будет знать только адрес прокси ;

- для увеличения производительности сети и экономии трафика за счет кэширования (запоминания на прокси) просмотренной информации и фильтрации трафика, например, блокировки рекламных блоков;

- для блокировки вредоносных и развлекательных сайтов и рекламы;

- для контроля использования сетевого канала;

- для мониторинга и регистрации веб-запросов пользователей;

Примерами могут служить популярные Kerio Control, UserGate, WinGate, Traffic Inspector, бесплатные Squid и 3proxy.

7. Системы обнаружения и предотвращения вторжений

Считается, что в современных условиях защита, обеспечиваемая файерволом и антивирусом, уже недостаточно эффективна против сетевых атак злоумышленников. Причина - вредоносное программное обеспечение может «замаскироваться» и отправлять сетевые пакеты, которые с точки зрения межсетевого экрана выглядят полностью легитимными. Антивирус же плохо работает с еще не известными, неописанными угрозами. Повысить уровень защиты внутренней сети организации призваны системы обнаружения вторжений и системы предотвращения вторжений, соответственно IDS ( Intrusion Detection Systems) и IPS (Intrusion Prevention Systems). Различия между ними заключаются лишь в том, что одна может автоматически блокировать атаки, а другая просто предупреждает об этом сотрудника с помощью передачи сообщения на консоль управления, отправки электронного письма, SMS-сообщения на мобильный телефон и т.п.

В отличие от межсетевого экрана, контролирующего только параметры сессии (IP, номер порта и состояние связей), IDS и IPS «заглядывают» внутрь передаваемого пакета , анализируя данные.

Приведем примеры систем IDS и IPS:

- СОВ Континент - это аппаратное решение IDS/IPS от компании «Код безопасности», которое имеет функцию контроля сетевых приложений;

- ViPNet IDS 3 (ИнфоТеКС) – программно-аппаратный комплекс для обнаружения вторжений на основе динамического анализа сетевого трафика стека протокола TCP/IP;

- Trend Micro TippingPoint — программно-аппаратное решение, выступающее в роли системы предотвращения вторжений нового поколения (NGIPS). Сочетает в себе новые технологии обеспечения сетевой безопасностью пользователей на уровне приложений, также TippingPoint проверяет входящий и исходящий трафик.

- Для промышленных предприятий подойдет InfoWatch ARMA Industrial Firewall - промышленный межсетевой экран нового поколения (NGFW). Позволяет своевременно обнаружить и заблокировать атаки на промышленные сети, защитить от несанкционированного доступа и обеспечить соответствие требованиям законодательства (№ 187-ФЗ и ФСТЭК России № 239, проходит сертификацию как МСЭ по типу «Д» и 4 классу защиты).

8. Системы доверенной загрузки

Средства доверенной загрузки (СДЗ) - это средства, чаще программно-технические, для предотвращения несанкционированного доступа к вычислительной технике на этапе ее загрузки.

Другими словами, доверенная загрузка – это загрузка операционной системы только с заранее определенных постоянных носителей (например, только с жесткого диска), после успешного завершения проверки целостности технических и программных средств ПК и успешной аппаратной идентификации пользователя.

Соответственно СДЗ и МДЗ (Модули) созданы для усиления аутентификации и идентификации пользователей, и запрета загрузки с внешнего носителя информации.

Требования к средствам доверенной загрузки, утверждены Приказом ФСТЭК России от 27 сентября 2013 г. № 119.

Популярные средства доверенной загрузки:

- ПАК «Соболь» (интерфейсы подключения: PCI, PCI Express, Mini PCI Express);

- СДЗ «Dallas Lock» (интерфейсы подключения: PCI Express, Mini PCI Express, M.2);

-

ViPNet «SafeBoot» (программный модуль доверенной загрузки уровня UEFI BIOS).

9. Системы идентификации (IdM-системы)

В том случае, когда компания обладает большим количеством информационных ресурсов, расположены они в разных информационных системах, имеют различных владельцев, ручное управление доступом к ресурсам становится очень трудоемким процессом. Это отнимает значительное количество времени как у тех, кто предоставляет доступ, так и у конечных пользователей информационных систем, которые критически долго ожидают доступ для выполнения рабочих задач. Для ускорения и автоматизации предоставления доступа применяются IdM-системы, призванные оптимизировать затраты компаний на администрирование постоянно развивающейся ИТ-инфраструктуры. Основным функционалом IdM-систем является централизованное управление учетными записями, правами на доступ к информационным ресурсам, паролями и прочими атрибутами в различных ИС, что позволяет автоматизировать процессы управления правами доступа, снизить нагрузку на ИТ-подразделения и обеспечить более высокий уровень информационной безопасности.

Зарубежные IdM-системы, которые распространены в России, представлены компаниями IBM и Oracle. Из российских IdM-систем можно выделить Avanpost IdM компании Аванпост, КУБ от «ТрастВерс» и Solar inRights от компании Ростелеком Солар.

10. Системы контроля съемных носителей

Можно сколь угодно увеличивать инвестиции в межсетевые экраны, использовать все новые и более надежные алгоритмы шифрования, другие средства и технологии контроля для защиты данных от хищения через Интернет.

Однако по статистике свыше 80% хищений информации сегодня происходит по вине собственных сотрудников, которые посредством использования различных типов USB-устройств скачивают конфиденциальную информацию.

Все технологии по защите вашей сети от внешних злоумышленников не могут воспрепятствовать обиженным сотрудникам, которые вполне могут использовать USB-устройства для загрузки злонамеренного ПО в сеть компании или для хищения информации из этой сети.

Установка контроля над использованием сменных носителей средствами операционной системы стала возможна начиная с Windows Server 2008 через использование групповых (локальных) политик.

Однако в настоящее время средства контроля внешних устройств - это одна из составных частей систем защиты от утечек конфиденциальной информации, или DLP-систем.

Альтернативный подход к системе контроля съемных носителей – решение «Секрет Особого Назначения» от компании ОКБ САПР. Ключевая особенность продукта в том, что легальность использования флешек определяется не ПК, к которым они подключаются, а самими USB-накопителями, то есть USB-накопитель работоспособен только на ограниченном количестве компьютеров, что делает бессмысленным его вынос с защищаемого объекта.

11. DLP и SIEM системы

На вершине программных средств защиты информации находятся DLP ( Data Leak Prevention или Data Lost Protection или предотвращение утечек) и SIEM(Security Information and Event Management - управление информацией о безопасности и управление событиями безопасности)-системы.

Основной задачей DLP-систем (DLP — Data Leak Prevention или Data Lost Protection или предотвращение утечек), что очевидно, является предотвращение передачи конфиденциальной информации за пределы информационной системы.

DLP-системы строятся на анализе информации, переходящей через периметр защищаемой информационной системы. При обнаружении в этой информации конфиденциальных сведений срабатывает активная компонента системы, и передача наружу блокируется. Чтобы DLP-система срабатывала правильно, конфиденциальная информация должна быть предварительно отобрана (промаркирована).

SIEM - это Security Information and Event Management. (управление информацией о безопасности и управление событиями безопасности). Сама по себе эта система не способна что-то предотвращать или защищать. Она предназначена для анализа информации, поступающей от различных других систем, таких как DLP, антивирусов, АРМ пользователей, серверов и выявления отклонения от норм по каким-то критериям. Выявляется отклонение - регистрируется инцидент информационной безопасности.

Кроме того, SIEM может предоставить всю необходимую доказательную базу, пригодную как для внутренних расследований, так и для суда. В общем то, это и есть одно из ее главных предназначений. При возникновении инцидента моментально оповещаются все заинтересованные лица.

У DLP и SIEM систем есть только один недостаток – цена. Так решения на 200 рабочих мест стоят несколько миллионов рублей.

Приведем несколько популярных решений в этом направлении :

- Device Lock DLP от компании Смарт Лайн Инк;

- Solar Dozor от Ростелекома, точнее от Ростелеком Солар;

- InfoWatch Traffic Monitor от компании InfoWatch;

- Symantec Data Loss Prevention от Symantec;

- Контур безопасности от компании Search Inform.

На этом мы заканчиваем серию материалов, посвященную мерам и способам защиты информации. Говоря о практической работе в этом направлении в конкретной компании, необходимо иметь в виду, что все компании очень разные. Прописная истина, да. Однако можно найти и кое-что общее, независимо от сферы деятельности, численности, состава информационных ресурсов, наконец. Это порядок, или если хотите направление работ специалиста по защите информации:

- Изучение правовых норм.

- Составление концепции по обеспечению информационной безопасности организации, особенно модели угроз и модели нарушителя.

- Написание на основании концепции остальных документов по ЗИ, которые требуются согласно ее же.

- Изменение, если необходимо, уставных документов, трудовых договоров, договоров со сторонними организациями…

- Изменение бизнес-процессов компании, если требуется

- В зависимости от концепции и бюджета - приобретение, установка и настройка технических средств ЗИ.

- Контроль за состоянием ЗИ, расследование инцидентов

- Регулярный пересмотр организационных и технических средств.